運用のヒント

YubiOn FIDO Logonは導入の方法や設定が複数あり、どのように選択するかはお客様の目的によってさまざまです。

この章では、お客様がYubiOn FIDO Logonの運用を検討する際にヒントとなる情報として、さまざまな目的に合わせて具体的にどのような設定や運用方法を選択できるかを記載します。

目次

ソフトウェアのインストールを一括で行う

YubiOn FIDO Logonを利用するためにはPCにクライアントソフトウェアをインストールする必要があります。

基本的な手順では、エンドユーザー自身がインストーラーをダウンロードし、インストールを行います。

ただし、エンドユーザーの操作をなるべく少なくしたいと考えるお客様の場合、これらの操作を管理者側で行いたい場合があります。

主に大規模な組織内でご利用のお客様に当てはまります。

ADなどのソフトウェア配布機能を使う方法

ADのソフトウェア配布機能やソフトウェア管理ツールを使用している場合はその配布機能を使用し、管理者の操作で各PCに一括インストールを行うことができます。

以下の手順を参照してください。

インストール後に行う登録コードによる有効化手順は以下を参照してください。

PCのキッティングを別途行っている場合

PCのキッティングとして、事前にソフトウェアのインストールを一括で行い、そのPCの内容を複数のPCにコピーする手法を用いている場合は、以下のように行ってください。

コピー前

- FIDO Logonのインストールを行う

複数PCへのコピー後

- FIDO Logonへの登録コードを設定して有効化を行う

登録コードの設定はコマンドラインツールを用いて行う事が可能です。

Active DirectoryやMDMなどを用いている場合は、一括での登録コード設定をご検討ください。

登録コードの設定の際に、そのPCの識別情報などを作成してFIDO Logonのサーバーに送信しています。

したがって、登録コードの設定は各PCに複製された後に行う必要があります。

一括インストールを行う場合の注意点

一括インストールによる導入を行った場合でも、アカウントと認証器の割り当ては別途行う必要があります。

アカウントと認証器の割り当てを行う方法についてはいくつか方法がございますので、運用方法に合わせて適切な方法をご選択ください。

アカウントと認証器の割り当てを行う方法

-

エンドユーザーに認証器の登録を任せる場合

エンドユーザーに認証器の登録を任せたい場合、以下のような方法がございます。

①初回ログオン時にエンドユーザーに認証器の登録を強制する

エンドユーザーが各コンピュータでログオンをする際に、認証器の登録を強制する方法です。

認証器のログオンを行わない限りログオンができませんので、事前に認証器を配布しておく必要があります。クライアントバージョン3.1.0.1以降で利用できます。

すべてのエンドユーザーに最低でも1本の認証器割り当てを強制するシナリオです。基本的にはこのシナリオを利用できるか検討してください。手順

- 事前にエンドユーザーに認証器を配布します。

- ポリシーを以下のように設定します。

サインインオプションの限定 有効 認証器未登録アカウントへのログオン 初回のみパスワードでログオンし、認証器の登録を強制する - エンドユーザーは初回ログオンする際はパスワードを入力し、認証器の登録・認証を行います。

- エンドユーザーの2回目以降のログオンでは、通常のFIDO認証を用いたログオンを行います。

②認証器割り当てを行うまで、パスワードでのログオンを許可する

エンドユーザーが設定ツールを用いてFIDO認証器の登録を行います。

FIDO認証器の登録が終わるまではパスワードでのログオンを行うことが可能です。

エンドユーザーが認証器を割り当てるまではパスワードでログオンできる状態が継続するため、運用側で事前に設定ツールの利用方法を説明したり、登録を行わないエンドユーザーへのフォローを行ったりする必要があります。この方法は、例えば事前の認証器配布が間に合わない、またはすべてのエンドユーザーが認証器を登録する予定がない、などといった場合の方法として記載しています。

なお、認証器の配布前は②の方法を用いて、認証器の配布が終わった時点で①の方法に移行する、といった方法もご検討ください。手順

- エンドユーザーに設定ツールの利用方法を周知します。

- ポリシーを以下のように設定します。

サインインオプションの限定 有効 認証器未登録アカウントへのログオン パスワードでログオンする 設定ツールでの認証情報管理モード 登録のみ許可(デフォルト) または、登録と削除を許可 - エンドユーザーは認証器を登録するまではWindowsパスワードを使ってログオンを行います。

- エンドユーザーは設定ツールで認証器登録を行います。

- 設定ツールで認証器を設定した後は、エンドユーザーは通常のFIDO認証を用いたログオンを行います。

(初回FIDO認証時のみ、合わせてWindowsパスワードの確認が行われます) - 管理者は、登録を行っていないエンドユーザーに対してフォローを行います。

エンドユーザーが認証器登録を終えたかどうかは、アカウント管理画面で確認する事ができます。

全てのエンドユーザーの認証器登録が完了した後は、「認証器未登録アカウントへのログオン」を「ログオンを許可しない」または「初回のみパスワードでログオンし、認証器の登録を強制する」に設定しておく事で、意図しないアカウントでのログオンを防止できます。

③認証器割り当てを行うまで、Windows標準の各種ログオンを許可する

②とほぼ同じ方法ですが、Windows標準の各種ログオン方法を用いる事が可能です。

既存環境からの移行などで、Windows標準の各種ログオン方法を提供しておく必要がある場合にご検討ください。

ただし、認証器登録後も引き続きWindows標準の各種ログオン方法を用いる事ができるため、期限を決めてWindows標準のログオン方法を利用不可にする事をお勧めします。手順

- エンドユーザーに設定ツールの利用方法やWindows標準の各種ログオンの利用方法を周知します。

- ポリシーを以下のように設定します。

サインインオプションの限定 無効 認証器未登録アカウントへのログオン 任意 設定ツールでの認証情報管理モード 登録のみ許可(デフォルト) または、登録と削除を許可 - エンドユーザーは認証器を登録するまでは、ログオン画面の「サインインオプション」を用いてWindows標準のログオン方法を選択してログオンします。

- エンドユーザーは設定ツールで認証器登録を行います。

- 設定ツールで認証器を設定した後は、ログオン画面の「サインインオプション」でFIDO Logonを選択する事で、エンドユーザーはFIDO認証を用いたログオンを行います。

(初回FIDO認証時のみ、合わせてWindowsパスワードの確認が行われます) - 管理者は、登録を行っていないユーザーに対してフォローを行います。

- エンドユーザー全員が認証器を登録した事を確認した後、ポリシーを以下のように変更します。

サインインオプションの限定 有効 認証器未登録アカウントへのログオン ログオンを許可しない エンドユーザーが認証器登録を終えたかどうかは、アカウント管理画面で確認する事ができます。

管理者が認証器の登録を行う場合

管理者がエンドユーザーの代わりにあらかじめ認証器を割り当てるシナリオです。

このシナリオは対象となるPCが多数ある場合は管理者の負担が大きくなるため、対象のPCが少数の場合のみ検討することをお勧めします。

例えば、導入時の既存PCへの設定は別のシナリオで設定し、新規購入した少数のPCはこのシナリオで設定するなどの組み合わせが考えられます。管理者は、管理Webのアカウント画面で認証器の割り当てを行うことができます。

ただし、そのためには対象アカウント情報がYubiOn FIDO Logonのサーバーにアップロードされている必要があります。

アカウント情報のアップロードは、クライアントソフトウェアがインストールされたPCがネットワークに接続されているとき、自動的にアップロードされます。

アカウント情報がアップロードされるタイミングは次の通りです。- 登録コードによる有効化を行った時

- 設定ツールを起動した時

- PCのスクリーンロックや再起動などを行った(FIDO Logonのログオンアプリケーションが動作した)時

手順

- ポリシーを以下のように設定します。

サインインオプションの限定 有効 認証器未登録アカウントへのログオン ログオンを許可しない 設定ツールでの認証情報管理モード 登録と削除を禁止 - 管理Webのアカウント画面で、対象のアカウントに認証器を割り当てます。

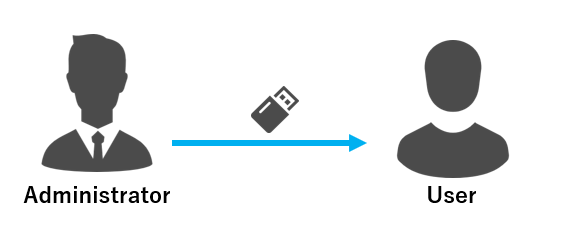

- 割り当てた認証器を各エンドユーザーに配布します。

全てのPCに管理者がログオンできるようにする

管理者は保守を行うために、エンドユーザーが使用するすべてのPCにログオンできるようにしておきたい場合があります。

お客様の環境ごとの解決方法について記載します。

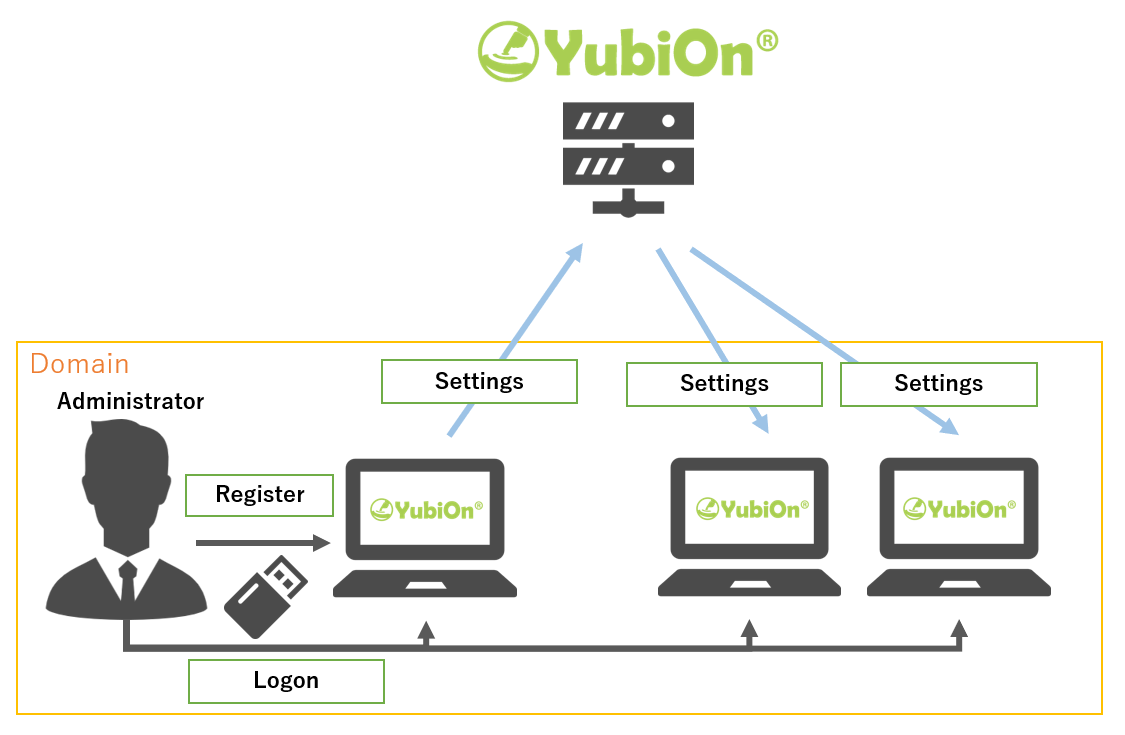

ドメイン環境の場合

ドメイン環境の場合、ドメインの管理者アカウントが利用できます。

ドメインアカウントの認証器割り当て情報はカスタマー内で共通なため、ドメインアカウントに認証器を割り当てると、サーバーを通じてソフトウェアインストール済みのすべてのPCにその割り当て情報が反映されます。

この仕組みを使えば、一度の認証器割り当て操作を行うだけで、すべてのPCにドメインの管理者アカウントでログオンすることが出来るようになります。

手順

- PCの設定ツールまたは管理Webのアカウント画面から、ドメインの管理者アカウントに認証器を割り当てます。

ドメインアカウントの認証器割り当て状況は、アカウント管理画面から確認することができます。

非ドメイン環境の場合

ローカルアカウントの場合、PCごとにアカウントが異なるため、たとえ1台のPCで認証器を割り当てても、ドメインアカウントのようにすべてのPCに反映させることはできません。

すべてのPCにログオンできるようにするためには、すべてのPCに対して、ローカル管理者アカウントと認証器の割り当てを行う必要があります。

これらの設定はPCが新しく追加されるたびに新たに割り当て操作を行う必要があるため、管理者の負担が大きくなります。

代替の方法として、認証器未登録アカウントへのログオン設定を「パスワードでログオンする」に設定し、管理者はパスワードのみでログオンする方法が考えられます。

この設定が有効な時、認証器が割り当てられていないアカウントでログオンする際、パスワードでログオンを行うことができます。

管理者はパスワードのみでログオンし、エンドユーザーのアカウントは認証器を割り当てて二要素認証でログオンします。

ただし、二要素認証ではないため、セキュリティ強度が落ちていることにご注意ください。

手順

- 管理Webのグループポリシー画面を開きます。

- 対象のPCが含まれるポリシーを選択し、「認証器未登録アカウントへのログオン」設定を「パスワードでログオンする」に設定します。

エンドユーザーにセキュリティキーの追加および削除操作をさせない

お客様の組織によってはエンドユーザーが利用する認証器の管理を行い、エンドユーザーが自身で準備した認証器を自由に使わせたく無い場合があります。

次の設定を行うことで、管理者がすべての認証器の割り当てを行い、エンドユーザーが認証器の追加や削除をさせないようにすることができます。

手順

- YubiOn FIDO Logonのグループポリシー設定で、「設定ツールでの認証情報管理モード」を変更し、「登録と削除を禁止」に設定します。

この設定を行った場合、PCの設定ツールから認証器追加または削除を禁止することができます。

管理者も設定ツールから認証器を追加することが出来なくなるため、管理者が認証器を追加または削除する場合は、管理Web画面のアカウント管理の画面から認証器の追加または削除します。

認証器の追加を行う場合は、対象の認証器を管理者の手元に用意する必要があることにご注意ください。

エンドユーザーが認証器を紛失した場合の対応

エンドユーザーが認証器を紛失した場合は、認証器を拾得した第三者に不正利用されないように、速やかに登録情報を解除する必要があります。

解除後にエンドユーザーに新しい認証器を配布し、再設定します。

新しい認証器を設定するまではエンドユーザーがPCにログオンできないため、一時的なパスワードログオンを許可します。

手順

- 管理Webのアカウント画面にアクセスし、対象のアカウントに割り当てられた認証器を解除します。

- 対象アカウントに対して「緊急ログオン」の設定を行い、一時的にパスワードのみのログオンを許可します。

- 予備の認証器を準備し、エンドユーザーに送付します。

- エンドユーザーはパスワードでPCにログオンし、設定ツールを使って新しく届いた認証器の割り当てを行います。

- 緊急ログオンの設定を解除します。

1台の共用PCを複数人で使用する

1台のPCを1人のエンドユーザーが使用する場合、それぞれのPCで認証器の割り当てを行いますが、共用のPCに対し複数人がログオンすることも可能です。

ドメイン環境の場合

-

ドメイン環境の場合、ドメインのアカウントが利用できます。

ログオンするエンドユーザーの認証器割り当てが完了している場合

共用のPCにログオンするエンドユーザーが、すでに自分のPCでアカウントと認証器の割り当てを完了している場合は、追加の設定をすることなくその共用端末にドメインアカウントでログオンすることができます。

これはドメインアカウントの認証器割り当て情報はカスタマー内で共通で、ドメインアカウントに認証器を割り当てると、サーバーを通じてソフトウェアインストール済みのすべてのPCにその割り当て情報が反映されるためです。ログオンするエンドユーザーの認証器割り当てが完了していない場合

共用のPCにログオンするエンドユーザーが、自身のアカウントに認証器の割り当てが完了していない場合は、次の手順で認証器の割り当てを行ってください。

手順- PCの設定ツールまたは管理Webのアカウント画面から、ドメインの管理者アカウントに認証器を割り当てます。

ドメインアカウントの認証器割り当て状況は、アカウント管理画面から確認することができます。

非ドメイン環境の場合

-

共用PCがドメインに参加していない場合、共用PCのローカルアカウントに対し、認証器の割り当てを行う必要があります。

共用PCのローカルアカウントは、ログオンを行うエンドユーザーごとに異なるローカルアカウントを作成する場合と、一つのアカウントを使いまわす場合が考えられます。ローカルアカウントがエンドユーザーごとに異なる場合

エンドユーザーが対象のローカルアカウントにパスワードでログオンし、自分の認証器を割り当てるシナリオです。

手順

- 事前にエンドユーザーに認証器を配布します。

- グループポリシー画面で、運用で使用するポリシーを選択し、認証器未登録アカウントへのログオンを設定します。

- エンドユーザーはPCにパスワードでログオンし、認証器を割り当てます。

・「パスワードでログオンする」場合、 設定ツールで認証器を割り当てます。

・「初回のみパスワードでログオンし、認証器の登録を強制する」場合、ログオン画面で認証器を割り当てます。

ローカルアカウントがエンドユーザーで共通(一つ)の場合

ローカルアカウントが共通の場合、「認証器未登録アカウントへのログオン」の「パスワードでログオンする」や「初回のみパスワードでログオンし、認証器の登録を強制する」設定を利用してエンドユーザー自身が認証器を割り当てることは難しくなります。

同設定を行った場合、1つでも認証器を割り当てると、次回からパスワードのみの認証ができなくなるため、1人目のユーザーが認証器を割り当てた後、2人目のユーザーがログオンすることができません。

つまり、1人目のユーザーがパスワードでログオンした時に、すべての認証器の割り当てを完了する必要があります。

または、管理者が管理Webのアカウント画面からすべての認証器の割り当て登録を行ってください。

共用PCにログオンする時だけ認証器を貸し出す

お客様の環境によっては、特定の業務を行うための共用PCを準備しており、そのPCのセキュリティを強化したい場合があります。

このような場合、認証器を一人一人が持つのではなく、その共用PCを使用する時だけ認証器を貸し出し、使用が終わると返却するという運用を行うことができます。

例えば次のような運用方法です。

- ユーザーに認証器を貸し出し

- ユーザーがその認証器を使用して共用端末にログオン

- 作業終了後に認証器を返却

認証器を使用するためにはPINまたは生体情報(指紋)が必要となります。

生体情報タイプの認証器は登録できる生体情報の数が限られるため、共用で使用する認証器としては向いていません。

また、PINタイプの認証器を使用する場合でも、ユーザーにその認証器のPINを教える必要があります。

セキュリティを維持するために、ユーザーへの貸し出しごとに管理者がPINを変更するなどの運用を検討してください。

貸し出しごとにPINを変更しない場合は、不正な利用を防止するため、認証器の物理的な管理を厳密に行う必要があることにご注意ください。

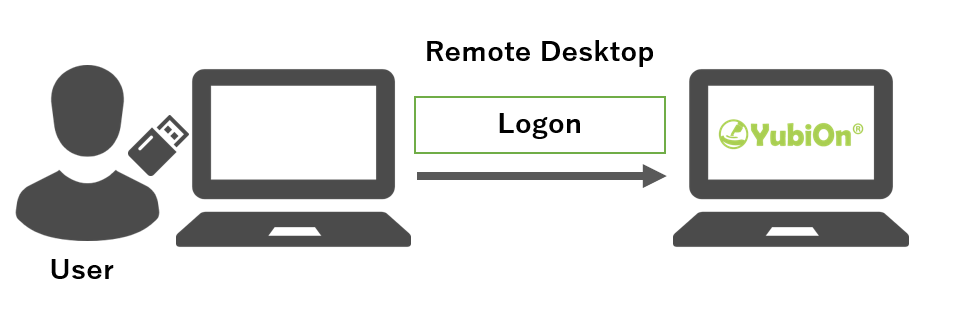

遠隔地のPCにリモートデスクトップ接続する

[Ver.3.0.0.1以降]

遠隔地のPCにリモートデスクトップ接続する際のログオンでもFIDOによる認証を行うことができます。

この機能はソフトウェアVer.3.0.0.1以降で利用することができるようになりました。

リモートデスクトップの接続時にIDとパスワードを入力する操作は通常と同じですが、接続後のログオンウィンドウでFIDOの認証が動作します。

また、接続元PCのOSがWindows10かWindows11かで表示や動作が異なります。

例えば、スマートフォンによる認証を行いたい場合は接続元PCがWindows11である必要があります。

リモートデスクトップ時のログオン操作については以下を参照してください。

リモート接続先のPCはあらかじめソフトウェアのインストールが必要です。

接続元のPCにはソフトウェアのインストールは必須ではありません。

接続先のPCで認証器の割り当てを行う必要がありますが、割り当ては直接PCを操作して行うか、またはリモートデスクトップ接続をして行うことができます。

リモートデスクトップ接続をして割り当てを行う場合、直接PCを操作する時と比べ、設定ツールの一部の表示や操作が異なりますのでその点にご注意ください。

リモートデスクトップ接続先のPC上で認証器を登録する場合の詳細は、以下手順を参照してください。